Tabella del contenuto

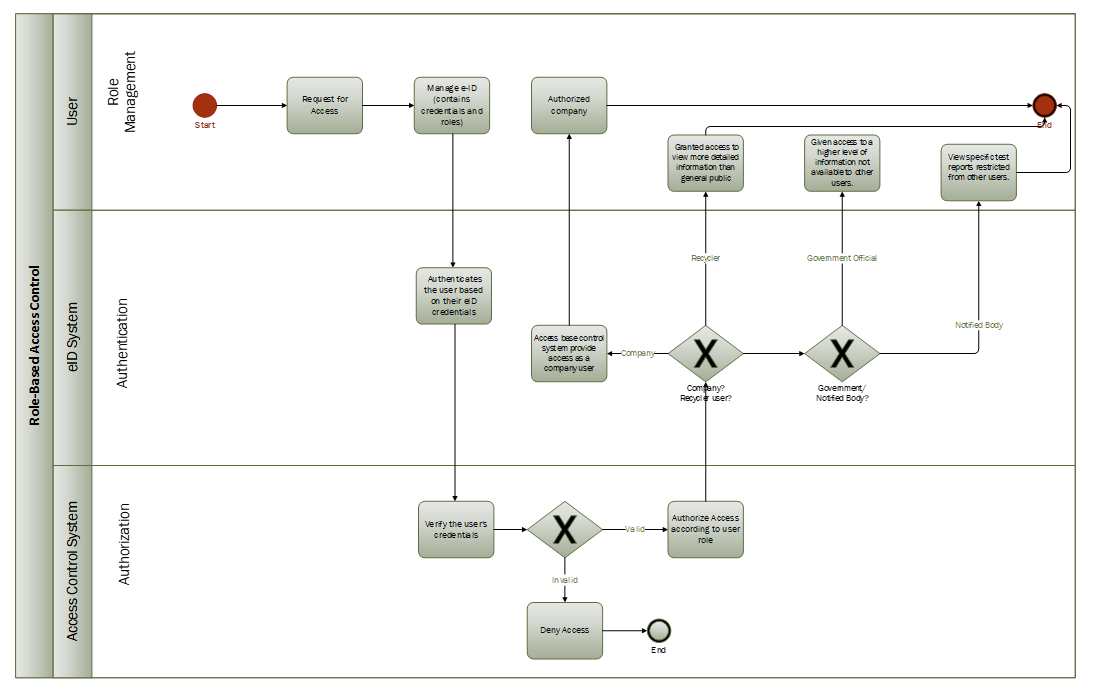

Role-Based Access Control BPMN Diagram

1. Start Event

- The process begins when the user requests access, initiating the Role-Based Access Control sequence.

2. Manage eID Task

- In this task, users manage their European Digital Identity (eID), which involves updating their credentials and assigned roles as needed.

3. Authenticate User Task

- The system authenticates the user based on their eID credentials to verify identity and access rights.

4. Verify Credentials Task

- The access control system verifies the user's credentials, ensuring they are current and meet access requirements.

5. Decision Point for Role-Based Access Gateway

- At this decision gateway, the system checks if the user possesses the required role and credentials for access.

-

- If valid: The user is authorized to proceed.

- If invalid: Access is denied, and the process ends.

6. Authorize Access Task

- Here, the system either grants or denies access based on the verified credentials and roles.

7. Role-Based Access Task

- Based on the user's role, the system directs them to the appropriate access level:

-

- Company: Authorized to create DID resolvers and generate QR codes.

- Recycler: Allowed to view more detailed information in the database than what is available to the general public.

- Government Official: Granted access to a higher level of information that is not available to other users.

- Notified Body: Permitted to view specific test reports that are restricted from other users.

8. End Event

- The process concludes, marking the end of the access request, with access either granted or denied.

Our services

To understand how ComplyMarket can support you to build your Digital Product Passport, visit this Page or contact us directly.

Warning: ComplyMarket Solutions are patented and any use without written permission from ComplyMarket will lead to severe legal consequences.

written by : Alaa Rezk , Senior software developer

Condividi con la tua comunità

Commenti

Lascia un commento o fai una domanda